首頁>要聞 要聞

新勒索病毒再襲 作案手法像“想哭”

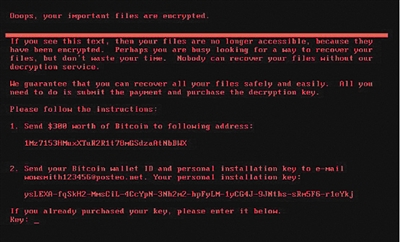

近日,多國網絡遭新勒索病毒襲擊。據分析,新病毒與“想哭”同樣利用了黑客工具“永恒之藍”。圖為受感染電腦屏幕截圖

掃碼關注外事兒即刻掌握全球

據新華社電 全球多個國家的網絡27日遭新一輪勒索病毒攻擊。烏克蘭受害嚴重,其政府部門、國有企業相繼“中招”。據西方媒體報道,有研究人員發現,與上月的“想哭”勒索病毒相似,新勒索軟件同樣利用了遭泄密的美國國家安全局網絡的黑客工具“永恒之藍”。

波及多國

烏克蘭首當其沖 隨后蔓延至歐洲北美

美聯社報道,27日出現的勒索病毒看似最先攻擊烏克蘭,隨后蔓延至歐洲、北美地區多個國家。

據西方媒體報道,受影響的全球大公司包括:俄羅斯石油公司、丹麥航運與石油集團馬士基、英國傳播服務集團WPP、荷蘭TNT國際快遞公司、美國制藥公司默克、美國食品業集團億滋國際、美國歐華律師事務所等。

俄羅斯網絡安全公司Group-IB說,烏克蘭和俄羅斯境內已有超過80家公司受影響。勒索軟件侵入電腦后,將文件加密鎖定,要求受害者支付價值300美元的比特幣才能解鎖文件。

另據俄網絡安全公司卡巴斯基實驗室初步調查顯示,該勒索軟件當天已實施約2000次攻擊,90%以上在烏克蘭和俄羅斯,波蘭、意大利、德國、法國、英國、美國也受害。

俄羅斯石油公司證實,其網絡服務器當天遭遇了一次“強力”攻擊,但多虧其“備用系統”,公司的石油生產和開采并未中斷。

美聯社報道,該勒索軟件的蔓延速度看似呈逐漸放緩趨勢,部分原因可能是該軟件需要通過電腦系統“直接接觸”傳播,在與烏克蘭網絡關聯較少的地區,其傳播受限。另據路透社,已有30多名受害者支付了比特幣贖金。

受害嚴重

切爾諾貝利隔離區監測系統被迫“下線”

據西方媒體報道,烏克蘭高級別政府部門、中央銀行、國家電力公司、首都基輔的機場、切爾諾貝利核事故隔離區監測系統、烏克蘭地鐵、烏克蘭電信公司、飛機制造商安東諾夫公司及一些商業銀行、能源公司、自動提款機、加油站、大型超市均受影響。

切爾諾貝利核事故隔離區輻射監測系統被迫“下線”。隔離區管理局說,工作人員手持儀器人工監測輻射情況,“幾十年前就是這樣做”。

烏克蘭中央銀行在一份聲明中說,受網絡襲擊影響,“一些烏克蘭銀行的業務、客戶服務正遭遇困難”。

烏克蘭總理弗拉基米爾·格羅伊斯曼在社交網站臉書上說,這樣的網絡襲擊在烏克蘭“史無前例”,但他稱該國“重要系統未受影響”。

何種病毒

新病毒或為已知病毒Petya變體

上月12日,名為“想哭”的勒索病毒席卷全球約150個國家、實施超過20萬次攻擊,影響政府部門、公共交通、醫療、郵政、通信等領域。受害者被要求限期支付價值300美元的比特幣以換取文件解鎖,否則贖金上漲。“想哭”軟件風波在較短時間內平息。

目前,新一輪勒索病毒的來源、傳播途徑及其背后動機還不清楚。

Group-IB公司和一些網絡安全專家說,新勒索軟件看似是去年出現的Petya勒索軟件變體。但卡巴斯基實驗室說,這是一款“從沒見過的”新型勒索軟件。

微軟公司發言人說,正調查這起網絡襲擊,將采取妥善措施保護用戶,并稱微軟公司的殺毒軟件能夠發現并刪除該勒索軟件。

美國白宮國家安全委員會在一份聲明中說,美政府機構正調查這起事件,美國“決心對相關負責人追究責任”。美國國土安全部稱,正監視這起網絡襲擊并與其他國家協調配合;建議受害者不要支付贖金,因為即使付了贖金,也不一定能保證文件恢復。

■ 對話

信息技術專家

勿輕易點開陌生郵件

最新的勒索病毒是如何產生以及傳播的?會不會波及中國?對此,新京報咨詢了杭州安恒信息技術有限公司安全研究院院長吳卓群。

新京報:新病毒與之前的“想哭(WannaCry)”勒索病毒有何不同?

吳卓群:首先,被攻擊的電腦受感染程度更深了。此前,“想哭”勒索病毒只會對文件進行加密,受到攻擊的電腦可通過重啟的方式恢復系統。

這次的新病毒Petya除對計算機中的文件進行加密之外,還對磁盤引導區做了加密處理。也就是說,被感染的計算機重啟后也無法恢復系統,依然會看到告知支付贖金的界面。

而且,新病毒的病毒工具包中還裝有PsExec工具,可以對被感染電腦進行遠程操作,并通過一些root口令(超級管理員密碼),直接在其他計算機上執行命令。

此外,病毒的攻擊方式也有所不同。“想哭”勒索病毒必須首先在互聯網傳播,再攻擊到內網。在此基礎上,這次的新病毒可能還利用了RTF富文本格式的漏洞進行攻擊。新病毒將RTF富文本格式作為攻擊的載體,將病毒通過電子郵件的方式發送到目標人員的郵箱中。安全意識不高的人,在點擊了攜帶病毒的文件后,病毒就會到達內網,接下來就會通過同“想哭”一樣的方式傳播,導致內網大量的感染。

新京報:為何會在短時間內出現兩次全球范圍網絡襲擊?

吳卓群:就目前的情況來看,兩次勒索病毒襲擊都利用了“永恒之藍”漏洞,通過這個漏洞,病毒的傳播非常方便。雖然針對“永恒之藍”漏洞的補丁早就出現,但依然有很多計算機沒有及時打補丁。

我們可以看到,兩次病毒襲擊的攻擊對象都是政府機構、大型企業等內網。通常情況下,內網與外網是隔離狀態,防范能力相對較弱。

而且,這次病毒攻擊是有目的性的,應該是特定人員對特定目標進行了投遞,比如給特定人員發送了郵件,才會受到感染。根據目前的情況判斷,新病毒的投遞目標不在中國。

新京報:該如何應對這次勒索病毒襲擊?

吳卓群:由于勒索者公布的郵箱已被查封,因此,現在即使交付了勒索金,也無法收取恢復系統的秘鑰,所以必須從防范病毒感染的角度入手。

首先要修復“永恒之藍”漏洞。國內大部分暴露在互聯網上的服務器都打過補丁,但很多內網的計算機還沒有打。對于打過補丁的電腦而言,病毒很難進行遠程直接攻擊。

由于新病毒主要通過郵件進行投遞,修復了漏洞的計算機仍然有可能感染病毒。對于收到的惡意郵件或不確定來源的郵件,盡量不要打開。

新京報記者 池喬寧

■ 分析

不止加密文檔 新病毒還改寫加密主引導區

針對全球多國27日再次遭受大規模勒索病毒攻擊事件,美國信息安全公司賽門鐵克和火眼當天說,與前不久襲擊全球的“想哭”勒索病毒類似,最新勒索病毒也利用了美國國家安全局網絡武器庫的黑客工具“永恒之藍”。

賽門鐵克公司安全響應團隊說,最新勒索病毒是已知病毒Petya的一個變種,該病毒自2016年以來就存在。不同于普通勒索病毒,Petya病毒不僅給中招電腦的文檔加密,還改寫和加密電腦主引導記錄。主引導記錄是指電腦開機后系統訪問硬盤時必須要讀取的首個扇區。

最新Petya病毒爆發后也迅速傳播,影響廣泛。賽門鐵克研究人員說,最新勒索軟件的一個傳播方式是利用“永恒之藍”黑客工具入侵系統,這與“想哭”勒索病毒的傳播方式相似。研究人員還在分析最新Petya病毒的其他傳播方式。

火眼公司安全人員也在博客中說,初步分析,Petya勒索病毒最新變種可能是利用“永恒之藍”傳播。

“永恒之藍”是美國國家安全局基于微軟“視窗”操作系統一個安全漏洞開發的黑客工具,可用以侵入存在這一安全漏洞的電腦系統。黑客組織“影子經紀人”從國安局的網絡武器庫中盜取了包括“永恒之藍”在內的一批黑客工具,并于今年4月在網上公布。5月份大肆傳播的“想哭”病毒就利用這一工具,有媒體稱這是美國安局網絡武器被“民用化”的首例。

編輯:周佳佳

關鍵詞:新勒索病毒 作案手法像“想哭”

火星沙塵暴消退 失聯近四個月的機遇號或將復活

火星沙塵暴消退 失聯近四個月的機遇號或將復活 智利一座火山出現活躍跡象 熔巖照亮火山口

智利一座火山出現活躍跡象 熔巖照亮火山口 第73屆聯合國大會一般性辯論開幕

第73屆聯合國大會一般性辯論開幕 歐盟將設立維持與伊朗進行合法貿易的機制

歐盟將設立維持與伊朗進行合法貿易的機制 曬豐收

曬豐收 首屆“一帶一路”國際海洋城市文化攝影周大連開幕

首屆“一帶一路”國際海洋城市文化攝影周大連開幕 新疆博物館舉辦“尼雅考古30周年成果展”

新疆博物館舉辦“尼雅考古30周年成果展” 史上最危險龍卷風舊照曝光 末日景象驚心動魄

史上最危險龍卷風舊照曝光 末日景象驚心動魄

法蒂瑪·馬合木提

法蒂瑪·馬合木提 王召明

王召明 王霞

王霞 辜勝阻

辜勝阻 聶震寧

聶震寧 錢學明

錢學明 孟青錄

孟青錄 郭晉云

郭晉云 許進

許進 李健

李健 覺醒法師

覺醒法師 呂鳳鼎

呂鳳鼎 賀鏗

賀鏗 金曼

金曼 黃維義

黃維義 關牧村

關牧村 陳華

陳華 陳景秋

陳景秋 秦百蘭

秦百蘭 張自立

張自立 郭松海

郭松海 李蘭

李蘭 房興耀

房興耀 池慧

池慧 柳斌杰

柳斌杰 曹義孫

曹義孫 毛新宇

毛新宇 詹國樞

詹國樞 朱永新

朱永新 張曉梅

張曉梅 焦加良

焦加良 張連起

張連起 龍墨

龍墨 王名

王名 何水法

何水法 李延生

李延生 鞏漢林

鞏漢林 李勝素

李勝素 施杰

施杰 王亞非

王亞非 艾克拜爾·米吉提

艾克拜爾·米吉提 姚愛興

姚愛興 賈寶蘭

賈寶蘭 謝衛

謝衛 湯素蘭

湯素蘭 黃信陽

黃信陽 張其成

張其成 潘魯生

潘魯生 馮丹藜

馮丹藜 艾克拜爾·米吉提

艾克拜爾·米吉提 袁熙坤

袁熙坤 毛新宇

毛新宇 學誠法師

學誠法師 宗立成

宗立成 梁鳳儀

梁鳳儀 施 杰

施 杰 張曉梅

張曉梅